S/MIME, acrónimo de Secure/Multipurpose Internet Mail Extensions, es un estándar web universal definido por el IETF. S/MIME se emplea para encriptar de forma sencilla los correos de datos MIME. Desarrollado inicialmente por RSA Data Security, el IETF lo ha convertido en un estándar y lo ha definido en muchos de sus documentos.

S/MIME, basado en la Infraestructura de Clave Pública o Cifrado Asimétrico, facilita la seguridad del correo electrónico en virtud del cifrado, la autenticación y la integridad. En otras palabras, le permite firmar digitalmente sus correos electrónicos para que sólo el destinatario pueda ver el mensaje y también sepa que el correo electrónico proviene realmente de usted. Mientras el correo electrónico está en camino, el cifrado se encarga de su integridad, ya que no permite que un tercero no autorizado intercepte y manipule los datos.

De este modo, S/MIME va un paso más allá del cifrado del servidor de correo electrónico. Instalar un certificado digital en un servidor de correo electrónico es siempre una buena idea, ya que frustra cualquier intento de ataque de tipo man-in-the-middle (MiTM). Sin embargo, esto no es suficiente. Aunque el servidor de correo electrónico esté cifrado, no puede impedir que un delincuente robe los correos electrónicos de la bandeja de entrada, ya que éstos se almacenan sin cifrar en los servidores. Además, no protege cuando tus correos electrónicos están en tránsito desde otro servidor.

Ambas desventajas pueden eliminarse utilizando un certificado S/MIME (cliente). Sí, hay un certificado para eso. Para implementar S/MIME, debes instalar un certificado S/MIME, también conocido como “certificado de cliente”. Como funcionan según los principios de la infraestructura de clave pública (PKI), lo que hacen es bastante similar a los certificados SSL. La única diferencia clave es que estos certificados se instalan en los clientes mientras que los certificados SSL/TLS se implementan en los servidores.

Ventajas de los certificados S/MIME

- No hay repudio:

El remitente no puede negar haber enviado el correo electrónico y su contenido.

Una firma digital es la prueba de que el correo electrónico procede del cliente de correo electrónico del firmante. - Protección contra la corrupción del correo electrónico en tránsito:

Ningún ciberdelincuente puede insertar ningún tipo de software malicioso como virus,

spyware, troyanos, gusanos informáticos, rootkit, etc. mientras el correo electrónico está en tránsito. - Protección contra la falsificación de correos electrónicos:

La firma digital protege a los destinatarios del correo electrónico de la suplantación de identidad. Nadie puede suplantar la firma digital de los funcionarios de la empresa. Por lo tanto, nadie puede engañar a los destinatarios enviando correos electrónicos falsos que suplanten los correos electrónicos auténticos de la empresa. (O si lo intentan, carecerán de firma). - Advierte a los destinatarios:

Si alguien ha manipulado el correo electrónico o la firma digital, alerta inmediatamente a los destinatarios sobre el riesgo. Así, los destinatarios saben que hay algo sospechoso en el correo electrónico y pueden protegerse de ser víctimas del ciberataque antes de que sea demasiado tarde. - Protege la reputación de la empresa:

Si los clientes reciben un correo electrónico con virus o enlaces maliciosos desde las direcciones de correo electrónico oficiales de la organización, la reputación de la empresa puede verse afectada al instante. Con los certificados S/MIME, no es posible manipular el correo electrónico. Por lo tanto, ayuda a proteger la reputación de la empresa en gran medida. - Evita las fugas de datos:

Un certificado S/MIME protege los datos de las escuchas y las filtraciones. Las comunicaciones confidenciales de la empresa con las partes interesadas internas y externas permanecen seguras gracias a la función de cifrado. - Garantiza el cumplimiento.

Múltiples leyes exigen el cifrado de la información sensible, como GDPR, HIPAA y PCI-DSS. El cifrado de los mensajes de correo electrónico es una táctica importante necesaria para cumplir la normativa.

Punto extra:

Si adquiere el certificado S/MIME de Comodo, llamado CPAC (Comodo Personal Authentication Certificate), no sólo puede desplegarse en los correos electrónicos, sino que también puede utilizarse para firmar y cifrar documentos y archivos. Además, puede implementarlo para la autenticación a nivel de la organización para obtener el beneficio de la autenticación de dos factores y la autenticación del cliente, también.

Tipos de certificados S/MIME

Como ha leído anteriormente, los certificados S/MIME de Comodo se conocen como Certificado de Autenticación Personal de Comodo (CPAC). Están disponibles en tres categorías. Todos estos certificados ofrecen las mismas funciones de firma de correo electrónico, firma de documentos, cifrado y autenticación de clientes. Pero cada uno de ellos requiere un proceso de validación diferente y muestra diferentes detalles de autenticación en el certificado.

CPAC Básico:

Necesita pasar por el proceso de validación de dominio para demostrar la propiedad de su dominio. Sólo tienes que hacer clic en el enlace de verificación que recibirás en la dirección de correo electrónico que has proporcionado. Después de la implementación exitosa, el certificado mostrará su EMAIL@ADDRESS.COM como su firma digital en el certificado. De este modo, se garantiza a todos los destinatarios que el correo electrónico procede realmente de usted.

CPAC Pro:

Para obtener un CPAC Pro, debe pasar por el proceso de validación del dominio y de verificación de la identidad. (El proceso de verificación de identidad es el mismo que el de los certificados de firma de código). Este certificado mostrará su nombre, apellido y la dirección de correo electrónico como su firma digital en todos sus correos electrónicos salientes.

CPAC Enterprise:

Este requiere el nivel más alto de validación. Es necesario pasar por la validación del dominio + la validación individual + la validación de la organización. El proceso de validación de la organización tiene cuatro partes, que incluyen la autenticación de la organización, la comprobación de la presencia de la localidad, la verificación telefónica y la llamada de verificación final. Una vez que la verificación sea satisfactoria, se le recompensará con una firma digital mejorada. El certificado contendrá:

- email@address.com

- Nombre, Apellido

- Nombre de la empresa

- Dirección de la empresa

¿Qué clientes admiten S/MIME?

Estos son algunos de los muchos clientes de correo electrónico de escritorio y móviles que admiten certificados de cifrado de correo electrónico:

- Correo de Apple

- CipherMail

- Gmail (versión de pago)

- IBM Notes

- iPhone iOS Mail

- MailMate

- Microsoft Outlook y Outlook en la Web

- Mozilla Thunderbird

Cómo firmar digitalmente los correos electrónicos en Outlook con un certificado S/MIME

Paso 1: Comprar un certificado S/MIME. Si lo adquiere en comodosslstore.com, obtendrá hasta un 78% de descuento en el certificado de firma de correo electrónico.

Paso 2: Instala el certificado en Outlook .

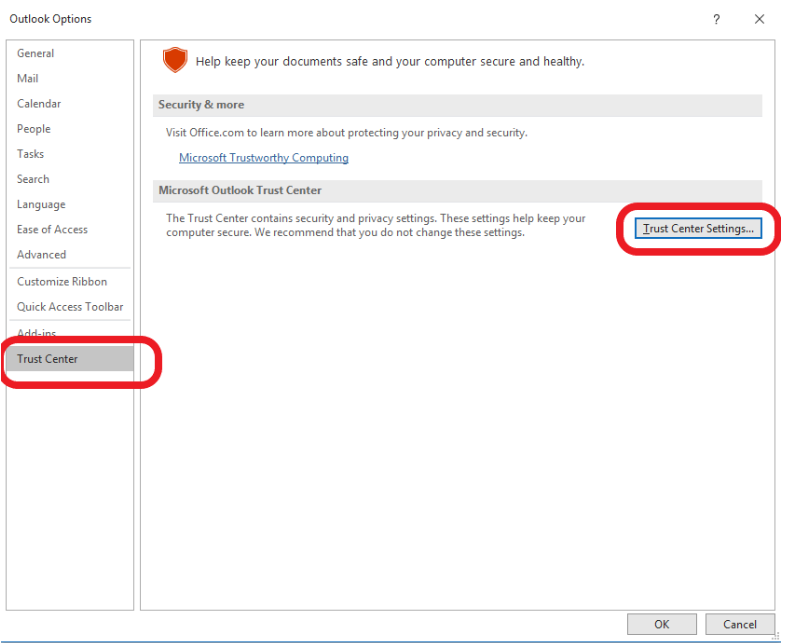

Paso 3: Ahora, haga clic en el Archivo y vaya a las Opciones.

Paso 4: Aparecerá la ventana de Opciones de Outlook. Haga clic en el Centro de Confianza del menú de la izquierda. Vaya a la configuración del Centro de Confianza.

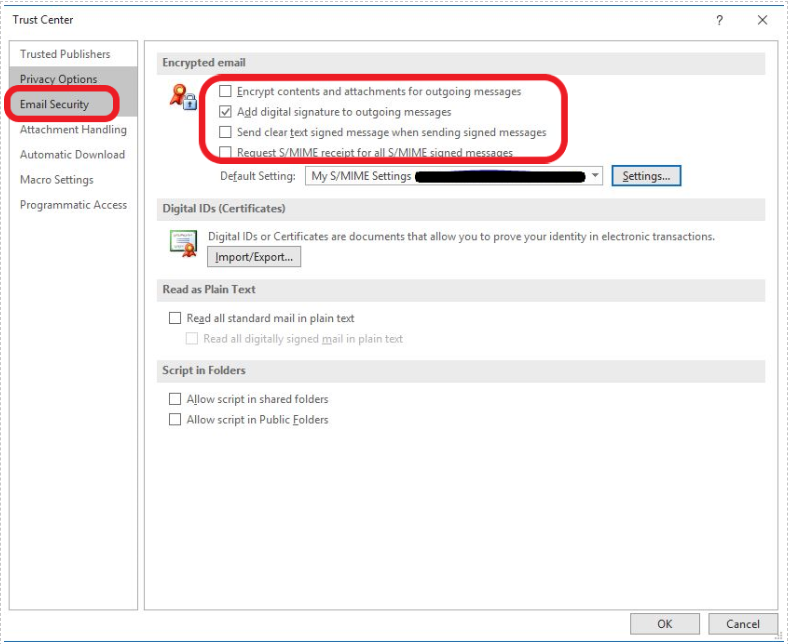

Paso 5: Localice la pestaña de Seguridad del correo electrónico. En la sección de Correo Encriptado, lea cuidadosamente las cuatro opciones. Entre ellas, para añadir la firma digital a todos los correos electrónicos salientes, debes seleccionar Añadir firma digital a los mensajes salientes.

Seleccione la opción Enviar mensaje firmado en texto claro al enviar mensajes firmados si desea que los destinatarios sin certificado S/MIME puedan leer el contenido del correo electrónico.

Paso 6: Haga clic en Aceptar.

¡Enhorabuena! Ahora, cuando envíe correos electrónicos, la firma digital se adjuntará automáticamente a todos sus correos electrónicos salientes. Como se muestra en la siguiente captura de pantalla, el pequeño icono de la cinta en el correo electrónico representa su firma digital. Al hacer clic en él, los destinatarios pueden ver un diálogo de seguridad que autentifica tu identidad (la del remitente).

¿Cómo funciona el certificado S/MIME (Cliente)?

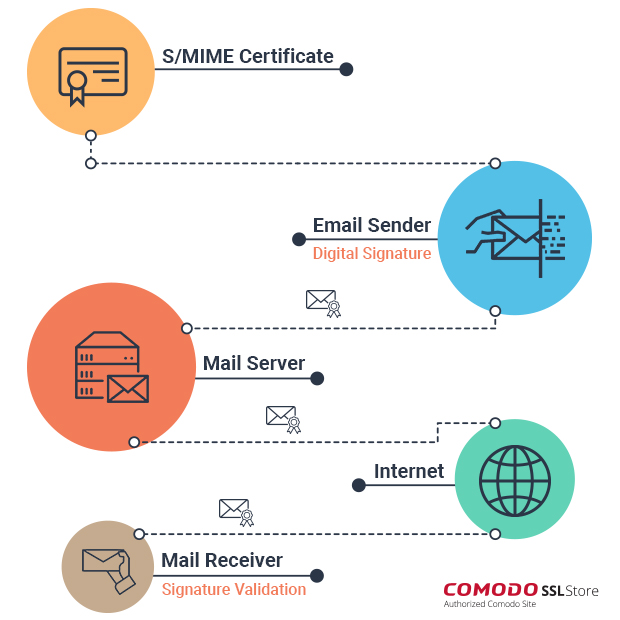

Como hemos visto antes, los certificados S/MIME se basan en el cifrado asimétrico. Por eso incluyen dos claves distintas: una clave pública y una clave privada. Ten en cuenta que una clave pública y una clave privada vienen en un par, una clave pública sólo puede tener una clave privada y viceversa. Esto se debe a que están matemáticamente relacionadas entre sí, la clave pública se deriva en realidad de la clave privada.

Al utilizar un certificado S/MIME, el remitente envía un correo electrónico encriptándolo mediante la clave pública del destinatario. Por otro lado, el destinatario descifra el correo electrónico utilizando la clave privada que tiene. No hay posibilidad de que otra persona se interponga y vea o manipule el correo electrónico, ya que está en un formato cifrado.

En términos sencillos, todo este proceso se llama “firma”. Puede que hayas oído a algunos expertos en seguridad hablar de firmar los correos electrónicos. Pues bien, esto es lo que significa firmar el correo electrónico.

La firma de los correos electrónicos, como puedes ver, elimina dos importantes obstáculos en la seguridad del correo electrónico. En primer lugar, elimina la posibilidad de que un tercero intervenga mientras el correo electrónico está en tránsito. Esto funcionará incluso si no has encriptado tu servidor (pero no uses esto como excusa, todavía necesitas encriptar tu servidor). Otra cosa que hace esto es proporcionar autenticación al usuario, ya que la firma del remitente se adjunta a cada correo electrónico.

Como puedes ver, todos ganan, excepto los hackers.

Todo esto funciona espléndidamente siempre que la clave privada no se vea comprometida. Si se ve comprometida, se abren todas las compuertas. Recuerda, es tu clave privada, se supone que es privada. Si quieres conocer las mejores prácticas para almacenar tus claves privadas, este es el artículo perfecto para ti.

Esperamos haber podido darte una idea brillante sobre S/MIME y los certificados S/MIME.